1 views

実現する機能

CentOS 6.5を始め、Linuxはセキュリティが高いので、セキュリティソフトを必要としないというのがWindowsパソコンとの決定的な違いです。しかし、何もせずに高セキュリティというわけにはいきません。初期設定では、最初にセキュリティを万全にする対策を図ります。一方で、LinuxはWindowsのようにクリックだけで何でもできるほど簡単でもありません。クリックではなくGNOME端末を使って各種の設定をコマンドで行うからです。しかし、記憶すべきコマンドはviくらいのもですから、心配は要りません。GNOME端末でviコマンドを使う方法についてはこちらを参照してください。※「tu」は私のユーザー名なので、あなたのユーザー名に置き換えること。

手順

1.アップデートを急ぐのでとりあえずは簡単ネットワーク接続(GUI編)

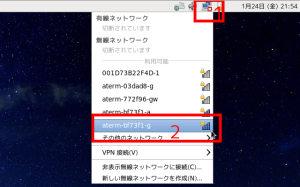

(1)赤枠1のアイコンに「×」印が付いているためインターネットに接続できていないので、クリックする。有線ランだとこれで接続が完了。無線ランだと表示される一覧から使用している無線ランをクリック(以下は無線ランの場合)

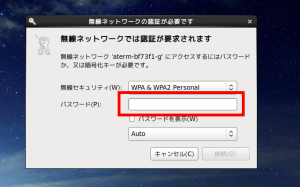

(2)赤枠に選択した無線ランのパスワードを入力

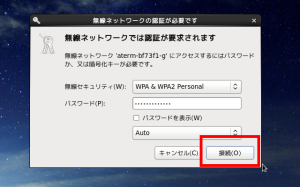

(3)パスワードの入力して赤枠の「接続」をクリック

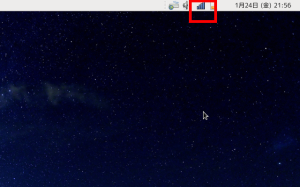

(4)赤枠のアイコンが表示されればインターネットに接続完了

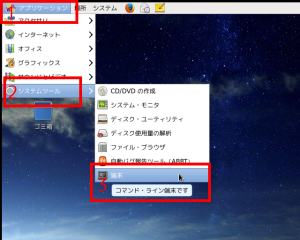

2.GNOME端末の起動

(1)赤枠1の「アプリケーション」をクリックし、表示される一覧から赤枠2の「システムツール」をクリックし、表示される一覧から赤枠3の「端末」をクリック

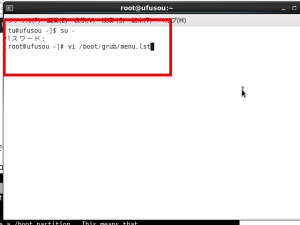

(2)ユーザーを一般ユーザーtu(tuは例示)から管理者rootに変更するため、表示された「$」記号の右に「s」「u」「space」「-」の各キーを押し、表示される「パスワード:」の右にrootのパスワードを入力する(パスワードは表示されない)。成功すると「$」が「#」に変わる。#の右にコマンドを入力していく。本サイトでは、入力の面倒を軽減するためにコピペで入力できるようにしてある。「i」キーを押して編集を可能にする(画面最下段に「INSERT」が表示されればOK)。「Esc」キーを押し、「:wq」と入力して「Enter」キーを押せば入力が反映され、終了となる。

3.インストール直後の初期設定

(1)CentOSのアップデート(Windows updateと目的は同じ)

下記文字の黄色は入力するコマンド(コピペでGnome端末に貼り付ける方法が簡単)。入力後は必ず「Enter」キーを押す、赤色は入力内容(コピペでGnome端末に貼り付ける方法が簡単)、緑は説明書き、白は自動で表示される部分である

[tu@ufuso ~]$ su - ← ユーザーをtuからrootに変更(「Enter」キー押下をお忘れなく) パスワード: ← rootのpasswordを入力(「Enter」キー押下をお忘れなく) [root@ufuso ~]# ← rootへの変更が成功すると「$」記号が「#」に変化 [root@ufuso ~]# yum -y update ← インストール済パッケージの一括アップデート(「Enter」キー押下をお忘れなく) Installed: firefox.i686 0:24.2.0-1.0.1.el6.centos kernel.i686 0:2.6.32-431.3.1.el6 Updated: ca-certificates.noarch 0:2013.1.95-65.1.el6_5 centos-release.i686 0:6-5.el6.centos.11.2 dracut.noarch 0:004-336.el6_5.2 dracut-kernel.noarch 0:004-336.el6_5.2 ethtool.i686 2:3.5-1.2.el6_5 gimp.i686 2:2.6.9-6.el6_5 gimp-help-browser.i686 2:2.6.9-6.el6_5 gimp-libs.i686 2:2.6.9-6.el6_5 glx-utils.i686 0:9.2-0.5.el6_5.2 java-1.7.0-openjdk.i686 1:1.7.0.51-2.4.4.1.el6_5 kernel-firmware.noarch 0:2.6.32-431.3.1.el6 kernel-headers.i686 0:2.6.32-431.3.1.el6 libXfont.i686 0:1.4.5-3.el6_5 libipa_hbac.i686 0:1.9.2-129.el6_5.4 libipa_hbac-python.i686 0:1.9.2-129.el6_5.4 libjpeg-turbo.i686 0:1.2.1-3.el6_5 libsmbclient.i686 0:3.6.9-167.el6_5 libsss_autofs.i686 0:1.9.2-129.el6_5.4 libsss_idmap.i686 0:1.9.2-129.el6_5.4 mesa-dri-drivers.i686 0:9.2-0.5.el6_5.2 mesa-dri-filesystem.i686 0:9.2-0.5.el6_5.2 mesa-libEGL.i686 0:9.2-0.5.el6_5.2 mesa-libGL.i686 0:9.2-0.5.el6_5.2 mesa-libGLU.i686 0:9.2-0.5.el6_5.2 mesa-libgbm.i686 0:9.2-0.5.el6_5.2 nspr.i686 0:4.10.2-1.el6_5 nss.i686 0:3.15.3-3.el6_5 nss-sysinit.i686 0:3.15.3-3.el6_5 nss-tools.i686 0:3.15.3-3.el6_5 nss-util.i686 0:3.15.3-1.el6_5 openjpeg-libs.i686 0:1.3-10.el6_5 openssl.i686 0:1.0.1e-16.el6_5.4 pixman.i686 0:0.26.2-5.1.el6_5 samba-client.i686 0:3.6.9-167.el6_5 samba-common.i686 0:3.6.9-167.el6_5 samba-winbind.i686 0:3.6.9-167.el6_5 samba-winbind-clients.i686 0:3.6.9-167.el6_5 samba4-libs.i686 0:4.0.0-60.el6_5.rc4 sssd.i686 0:1.9.2-129.el6_5.4 sssd-client.i686 0:1.9.2-129.el6_5.4 systemtap-runtime.i686 0:2.3-4.el6_5 tzdata.noarch 0:2013i-1.el6 tzdata-java.noarch 0:2013i-1.el6 xorg-x11-drv-cirrus.i686 0:1.5.2-1.el6_4 xorg-x11-server-Xorg.i686 0:1.13.0-23.1.el6.centos xorg-x11-server-common.i686 0:1.13.0-23.1.el6.centos yum.noarch 0:3.2.29-43.el6.centos Replaced: firefox.i686 0:17.0.10-1.el6.centos Complete! |

(2)通常はインターネットプロバイダから支給されたルーターにファイアウォールが設定されているので、サーバーのファイアウォールは停止(ポート管理の煩雑さを解消)

[root@ufuso ~]# /etc/rc.d/init.d/iptables stop ← サーバーのファイアウォールを 停止(「Enter」キー押下をお忘れなく) iptables: チェインをポリシー ACCEPT へ設定中filter [ OK ] iptables: ファイアウォールルールを消去中: [ OK ] iptables: モジュールを取り外し中: [ OK ] [root@ufuso ~]# chkconfig iptables off ← 自動起動の停止(「Enter」キー押下をお忘れなく) |

(3)管理者rootになれるユーザを制限する

[root@ufuso ~]# usermod -G wheel tu ← rootユーザーをtuに限定する(「Enter」キー押下をお忘れなく) [root@ufuso ~]# vi /etc/pam.d/su ← ユーザー認証ファイルの編集(「Enter」キー押下をお忘れなく) #%PAM-1.0 auth sufficient pam_rootok.so # Uncomment the following line to implicitly trust users in the "wheel" group. #auth sufficient pam_wheel.so trust use_uid # Uncomment the following line to require a user to be in the "wheel" group. auth required pam_wheel.so use_uid ← 行頭の#を削除してrootユーザーになれる者を限定 auth include system-auth account sufficient pam_succeed_if.so uid = 0 use_uid quiet account include system-auth password include system-auth session include system-auth session optional pam_xauth.so |

(4)日本語処理に必要なnkfコマンドをインストールする

[root@ufuso ~]# yum -y install nkf ← nkfインストール(「Enter」キー押下をお忘れなく) Installed: nkf.x86_64 2.0.8b-6.2.el6 Complete! |

(5)RPMforgeリポジトリ導入(Freesoftの入手先を増やす)

[root@ufuso ~]# wget http://dag.wieers.com/rpm/packages/RPM-GPG-KEY.dag.txt ← RPMforgeのGPGキー(真正なソフトであることを検証するキー)をダウンロード(「Enter」キー押下をお忘れなく) `RPM-GPG-KEY.dag.txt' に保存中 100%[======================================>] 1,672 --.-K/s 時間 0s 2013-12-18 23:28:05 (70.9 MB/s) - `RPM-GPG-KEY.dag.txt' へ保存完了 [1672/1672] [root@ufuso ~]# rpm --import RPM-GPG-KEY.dag.txt ← RPMforgeのGPGキーをインストール(「Enter」キー押下をお忘れなく) [root@ufuso ~]# rm -f RPM-GPG-KEY.dag.txt ← RPMforgeのGPGキーを削除(「Enter」キー押下をお忘れなく) [root@ufuso ~]# vi /etc/yum.repos.d/rpmforge.repo ← rpmforge.repoファイルの作成(「Enter」キー押下をお忘れなく) [rpmforge] name=RPMforge RPM repository for Red Hat Enterprise Linux baseurl=http://ftp.riken.jp/Linux/dag/redhat/el6/en/$basearch/rpmforge/ gpgcheck=1 enabled=0 ※「yum install パッケージ名」と入力しても自動でインストールされないので、上記 リポジトリを使用してインストールする場合は、以下のようにコマンドを入力すること yum --enablerepo=rpmforge install パッケージ名 |

(6)EPELリポジトリ導入(Freesoftの入手先を増やす)

[root@ufuso ~]# wget http://ftp.riken.jp/Linux/fedora/epel/RPM-GPG-KEY-EPEL-6 ← EPELのGPGキー(真正なソフトであることを検証するキー)をダウンロード(「Enter」キー押下をお忘れなく) `RPM-GPG-KEY-EPEL-6' に保存中 100%[======================================>] 1,649 --.-K/s 時間 0s 2013-12-18 23:28:48 (67.0 MB/s) - `RPM-GPG-KEY-EPEL-6' へ保存完了 [1649/1649] [root@ufuso ~]# rpm --import RPM-GPG-KEY-EPEL-6 ← EPELのGPGキーをインストール(「Enter」キー押下をお忘れなく) [root@ufuso ~]# rm -f RPM-GPG-KEY-EPEL-6 ← EPELのGPGキーを削除(「Enter」キー押下をお忘れなく) [root@ufuso ~]# vi /etc/yum.repos.d/epel.repo ← epel.repoファイルの作成(「Enter」キー押下をお忘れなく) [epel] name=EPEL RPM Repository for Red Hat Enterprise Linux baseurl=http://ftp.riken.jp/Linux/fedora/epel/6/$basearch/ gpgcheck=1 enabled=0 ※「yum install パッケージ名」と入力しても自動でインストールされないので、上記 リポジトリを使用してインストールする場合は、以下のようにコマンドを入力すること yum --enablerepo=epel install パッケージ名 |

(7)Clam AntiVirusの導入(ウィルスソフトのインストール)

(A)Clam AntiVirusのインストール

[root@ufuso ~]# yum --enablerepo=rpmforge -y install clamd ← Clam AntiVirus のインストール(「Enter」キー押下をお忘れなく) ・・・ Installed: clamd.x86_64 0.98-2.el6.rf Dependency Installed: clamav.x86_64 0.98-2.el6.rf |

(B)Clam AntiVirus設定

[root@ufuso ~]# vi /etc/clamd.conf ← clamd設定ファイル編集(「Enter」キー押下をお忘れなく)

# Run as another user (clamd must be started by root for this option to work)

# Default: don't drop privileges

#User clamav ← 行頭に#を付加して無効化し、root権限で動作するようにする

[root@ufuso ~]# /etc/rc.d/init.d/clamd start ← clamd起動(「Enter」キー押下をお忘れなく)

Starting Clam AntiVirus Daemon:

LibClamAV Warning: **************************************************

LibClamAV Warning: *** The virus database is older than 7 days! ***

LibClamAV Warning: *** Please update it as soon as possible. ***

LibClamAV Warning: **************************************************

[ OK ]

[root@ufuso ~]# chkconfig clamd on ← clamd自動起動設定(「Enter」キー押下をお忘れなく)

[root@ufuso ~]# sed -i 's/Example/#Example/g' /etc/freshclam.conf ← ウィルス

定義ファイル更新機能の有効化(「Enter」キー押下をお忘れなく)

[root@ufuso ~]# freshclam ← ウィルス定義ファイル更新(「Enter」キー押下をお忘れなく)

ClamAV update process started at Wed Dec 18 23:31:07 2013

main.cld is up to date (version: 55, sigs: 2424225, f-level: 60, builder: neo)

Downloading daily-18252.cdiff [100%]

Downloading daily-18253.cdiff [100%]

Downloading daily-18254.cdiff [100%]

daily.cld updated (version: 18254, sigs: 609855, f-level: 63, builder: neo)

bytecode.cvd is up to date (version: 235, sigs: 44, f-level: 63, builder: dgoddard)

Database updated (3034124 signatures) from db.jp.clamav.net (IP: 219.94.128.99)

Clamd successfully notified about the update. ← 更新完了

|

(C)ウィルススキャンテスト

[root@ufuso ~]# clamscan --infected --remove --recursive /home ← homeディレ クトリでウィルススキャンテスト(「Enter」キー押下をお忘れなく) ----------- SCAN SUMMARY ----------- Known viruses: 3028772 Engine version: 0.98 Scanned directories: 1721 Scanned files: 3505 Infected files: 0 ← ウィルスは検知されなかった Data scanned: 447.16 MB Data read: 5781.72 MB (ratio 0.08:1) Time: 172.917 sec (2 m 52 s) |

(D)ウィルススキャン定期自動実行設定

[root@ufuso ~]# vi virusscan ← ウィルススキャン実行スクリプト作成(「Enter」キー押下をお忘れなく)

#!/bin/bash

PATH=/usr/bin:/bin

# clamd update

yum -y --enablerepo=rpmforge update clamd > /dev/null 2>&1

# excludeopt setup

excludelist=/root/clamscan.exclude

if [ -s $excludelist ]; then

for i in `cat $excludelist`

do

if [ $(echo "$i"|grep \/$) ]; then

i=`echo $i|sed -e 's/^\([^ ]*\)\/$/\1/p' -e d`

excludeopt="${excludeopt} --exclude-dir=^$i"

else

excludeopt="${excludeopt} --exclude=^$i"

fi

done

fi

# virus scan

CLAMSCANTMP=`mktemp`

clamscan --recursive --remove ${excludeopt} / > $CLAMSCANTMP 2>&1

[ ! -z "$(grep FOUND$ $CLAMSCANTMP)" ] && \

# report mail send

grep FOUND$ $CLAMSCANTMP | mail -s "Virus Found in `hostname`" root

rm -f $CLAMSCANTMP

[root@ufuso ~]# chmod +x virusscan ← 実行スクリプトに実行権限付加(「Enter」キー押下をお忘れなく)

[root@ufuso ~]# echo "/mnt/" >> clamscan.exclude ← スキャン対象外フォルダの

設定例)。ディレクトリを除外する場合は末尾に「/」を付加すること(「Enter」キー押下をお忘れなく)

[root@ufuso ~]# ./virusscan ← スクリプトの試行。時間がかかる(「Enter」キー押下をお忘れなく)

[root@ufuso ~]# mv virusscan /etc/cron.daily/ ← 実行スクリプトを毎日自動実行

するディレクトリへ移動(「Enter」キー押下をお忘れなく)

|

コメントを残す